Nessus é uma ferramenta de detecção de vulnerabilidades na rede desenvolvida pela Tenable. Ele possui uma versão profissional, mas também pode ser obtido a versão "Essential", antigamente conhecido como "Home" em versão anteriores.

Para o treinamento, baixei o Nessus (fiz o cadastro para receber uma chave) e instalei na minha VM do Kali.

dpkg -i [arquivo do Nessus].deb

Depois de instalado, é só iniciar o serviço (ou daemon como se diz no Linux):

service nessusd start

Então, podemos acessar a interface gráfica pelo navegador no endereço https://127.0.0.1:8834 para finalizar a configuração, onde você criará uma conta interna, e finalizar a compilação dos puglins. Essa finalização pode demorar alguns minutos, mas se achar que está demorando demais, verifique se a máquina virtual está configurado com os requisitos mínimos e se tem espaço em disco sobrando.

Terminado essa parte, podemos prosseguir com o passo de escaneamento.

Então, vamos criar nosso primeiro scan, na tela de "Scans" clieque em "New Scan".

Na seção "Vulnerabilities", vamos clicar em "Advanced Scan":

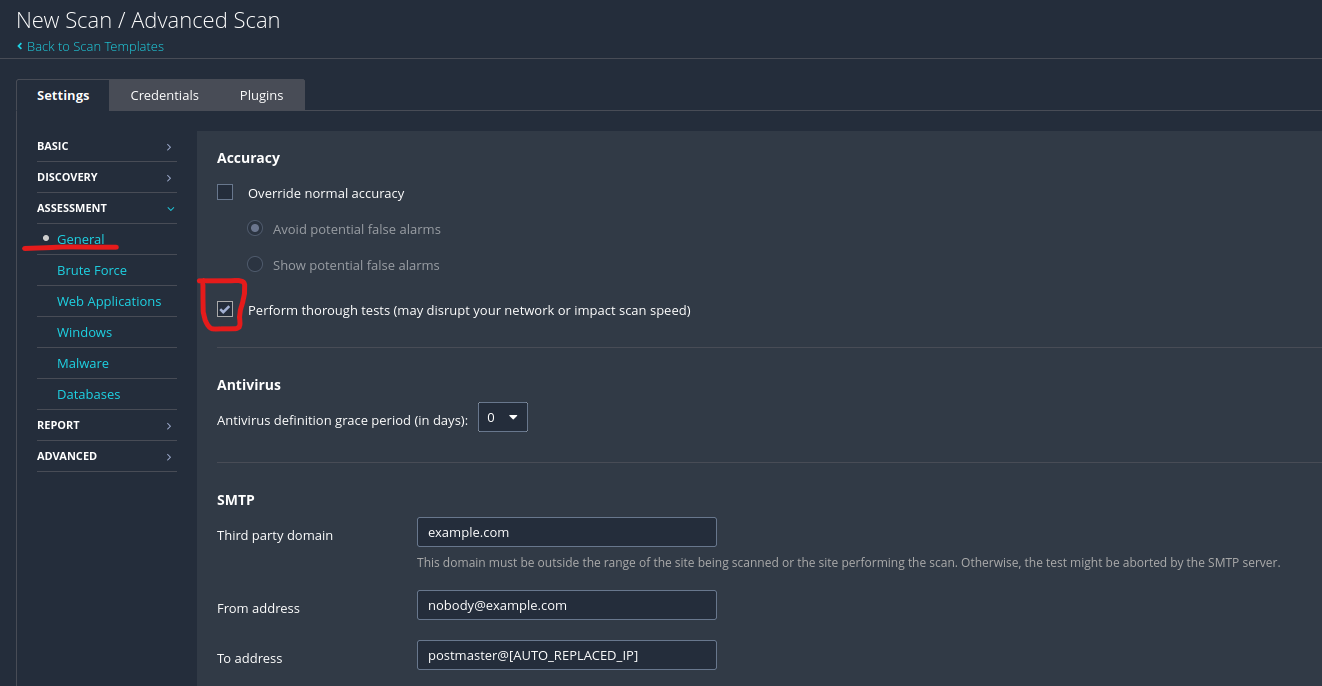

No menu lateral, vá no item Assessment > General e habilite o checkbox "Perform thorough tests (may disrupt your network or impact scan speed)" para a ferramenta fazer testes mais agressivos.

Clique em "Report" e marque "Override normal verbosity" e deixe marcado a opção "I have limited disk space. Report as little information as possible", já que neste caso, é um treinamento. Também desabilitaremos a caixa de "Show missing patches that have been superseded"

E por fim, em "Advanced", desabilite a caixa "Enable safe checks", permitindo que Nessus faça teste mais agressivos que possam inclusive derrubar servidores ou a rede. Em produção, é melhor deixar esse cara habilitado para não dar problemas e derrubar os serviços.

Ainda em "Advance", clique na aba "Credentials" e em seguida SSH. Como sabemos o usuário e senha do Metasploitable, vamos nos aproveitar disso e mudar os campos "Authentication method" para password e os campos "Username" e "Password" com o usuário e senha respectivamente.

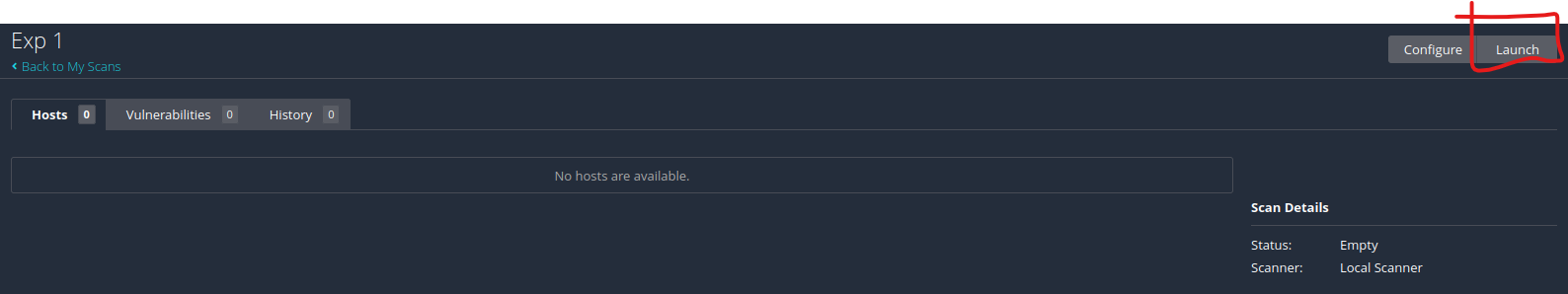

Clique no item e clique em "Launch" para começar a fazer o escaneamento.

Agora é só esperar ficar pronto.

Uma lista de vulnerabilidades será gerada, junto com a severidade. Clicando em algum deles, trará maiores informações sobre a vulnerabilidade, e quanto mais severo o problema é, mais fácil de se aproveitar é a vulnerabilidade. Nas próximas postagens vou monstrar como algumas dessas vulnerabilidades podem ser aproveitadas.

Quiz:

1. Nessus pode testar um servidor ou uma rede para vulnerabilidades DoS. Qual dos scripts a seguir tenta matar um serviço?

a) ACT_DENIAL

b) ACT_FLOOD

c) ACT_KILL_HOST

d) ACT_ATTACK

2. Nessus é um escaner de segurança de rede que é usado para identificar vulnerabilidades em sistemas. Ele funciona enviando pacotes de informações e então analiza as respostas para verificar se existe vulnerabilidades para ser aproveitados:

a) Verdadeiro

b) Falso

3. É possível criar templates de relatórios customizados para Nessus?

a) Sim

b) Não

Nenhum comentário:

Postar um comentário